关于红蓝对抗那些事儿:以攻促防

“未知攻,焉知防”,莫在看不见对手的黑暗中,盲打空拳;用你敏锐的内在感官觉知对手,你才可能降伏敌人。

网络安全的攻与防,本质是场博弈。若要不被“矛 ”刺穿,不仅要从各个维度了解藏匿在黑暗中随时刺向你的“矛”,同时也要强化 “盾”。

网络安全的攻与防,本质是场博弈。若要不被“矛 ”刺穿,不仅要从各个维度了解藏匿在黑暗中随时刺向你的“矛”,同时也要强化 “盾”。

一、什么是红蓝对抗

在军事领域,演习是专指军队的实兵演练,通常分为红军、蓝军。红军为守、蓝军为攻。红蓝对抗与军事演练类似。简单点说,红蓝对抗就是信息安全领域的攻防实战演练。蓝军指攻击方,即黑客,红军则指防御方。而国外的红蓝军的角色定义,则刚好相反。

红蓝对抗,因其”演习”的特性,实际上是企事业单位自行组织的一种“打自己的”攻防实战演练。

二、红蓝对抗的目的

安全是一个整体,正如木桶定律,最短的木板是评估木桶品质的重要因素,整体安全性取决于最薄弱的环节。

红蓝军对抗的目的,是用于评估企业的安全性,发现组织内部的风险点。有助于找出企业信息安全中最脆弱的环节,提升企业安全能力的建设;提高公司安全成熟度及其检测和响应攻击的能力。

红蓝军对抗的目的,是用于评估企业的安全性,发现组织内部的风险点。有助于找出企业信息安全中最脆弱的环节,提升企业安全能力的建设;提高公司安全成熟度及其检测和响应攻击的能力。

蓝军旨在实现全场景、多层次的攻击模拟,来衡量企业人员、网络、应用、物理安全控制和防护体系在面对真实攻击时的防御水平,另外一个重要的意义在于拓宽防守方的视野,攻守相长。

与传统渗透测试相比,红蓝对抗中的蓝军演练更接近真实的攻击,一般包含在线业务、企业人员、合作方、供应商、办公环境、物理楼宇、数据中心等等多样化的攻击形式。

三、红蓝对抗关注点

关于红蓝对抗需要关注很多维度,但就核心数据资产的保护来说,目前国内企业一般主要关注以下几个方面:

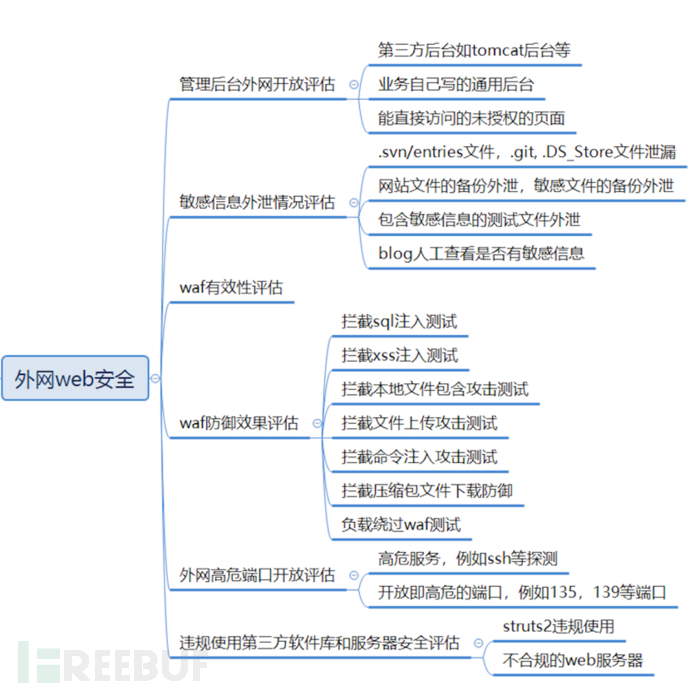

外网web安全

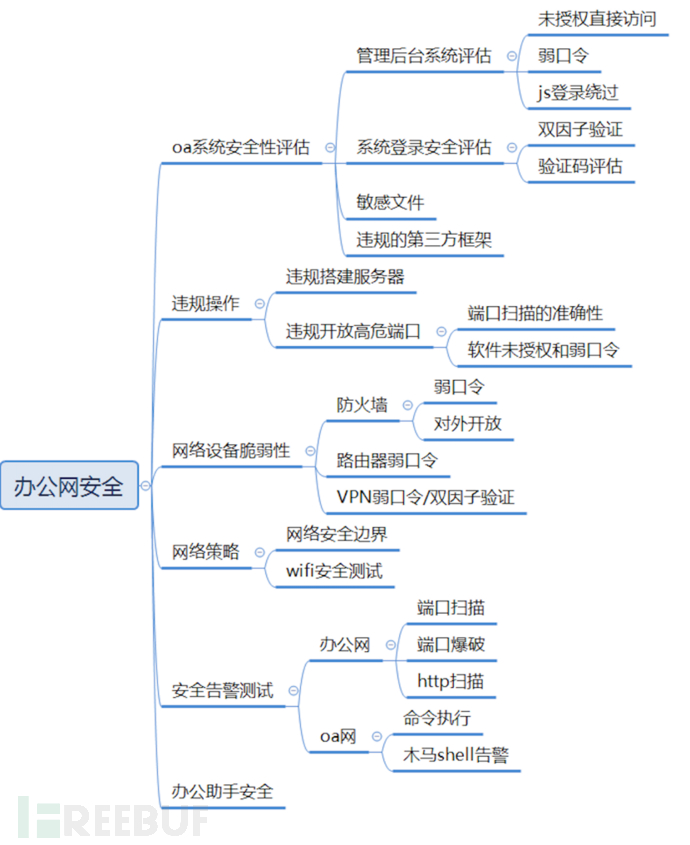

办公网安全

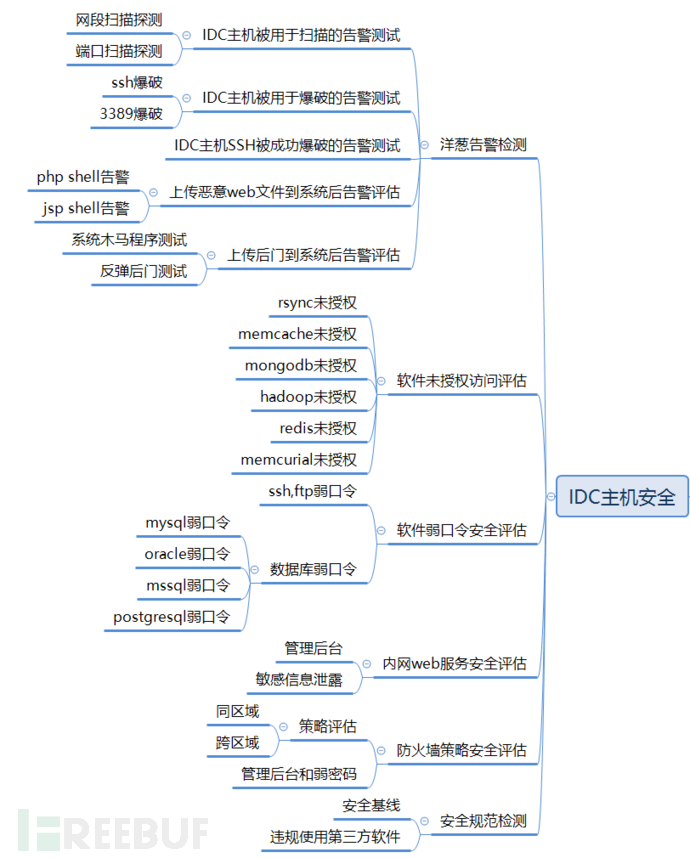

IDC主机安全

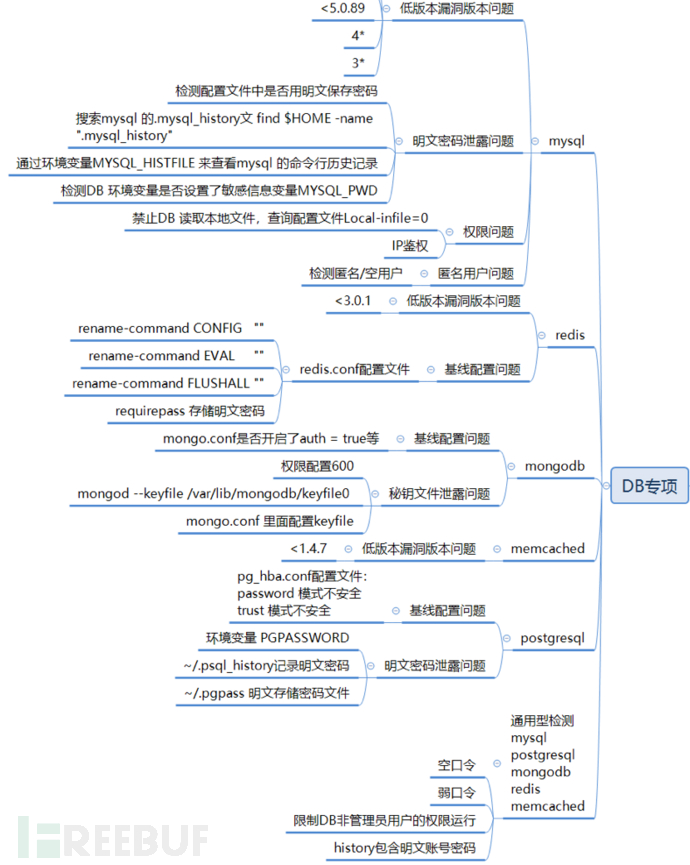

DB专项

四、红蓝对抗的过程

红军专注于防御,从时间维度上分为事前,事中,和事后。事前针对可能存在的漏洞应检尽检,应修尽修,将风险降低至可接受的范围之内。事中侧重于监控和阻断。事后则侧重于在极端条件下,被蓝军突破后的应急响应处理。

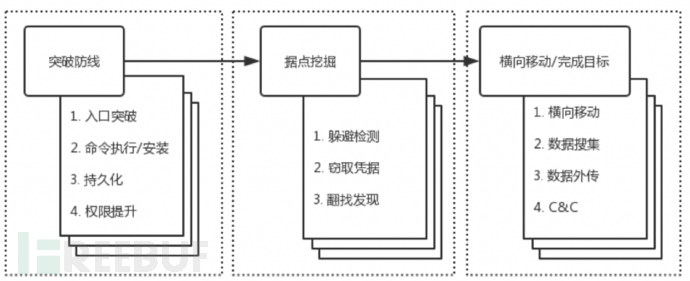

对于攻击方的蓝军,通常来说其攻击框架如下:

蓝军主要从四个维度进行对抗,即外网web安全、办公网安全、IDC主机安全、DB专项。下图所列是对于攻击方的蓝军,测试过程中重点关注的四个方面。

蓝军主要从四个维度进行对抗,即外网web安全、办公网安全、IDC主机安全、DB专项。下图所列是对于攻击方的蓝军,测试过程中重点关注的四个方面。

图2:DB专项安全

五、红蓝对抗总结

5.1进攻是最好的防守

红蓝对抗,是传统安全建设工作的外延,旨在通过实战来强化组织的整体安全性。

检验安全态势和防护水平

红蓝对抗可以检验企业安全防护体系:防护阻断、检测感知、响应溯源的能力,同时暴露防御脆弱点和业务风险盲点,从而针对性的优化和提升防护系统和消除业务风险,完成安全闭环。作为一个相对独立的第三方,蓝军可以客观的评价反入侵建设水平,用攻防实践来检验安全水平高低。

梳理风险盲点和攻防场景

蓝军可以理清防护标的所面临的风险、可能存在的攻击面,像攻击者一样思考。不断积累并挖掘多样化的攻击面,对于每个攻击面梳理可能的攻击路径,将攻击路径根据杀伤链的各个环节,分离出关键场景。在暴露风险盲点的同时,蓝军团队一方面需要持续绘制出清晰的攻防场景地图,另一方面也可以为防御建设提供有价值的优先级和技术建议。

安全价值的体现

在一次深度的红蓝对抗演习中,蓝军会尽最大可能的去暴露和挖掘安全风险的危害,这是对内部安全建设价值的一个强有力体现。安全所具备的价值与所防护业务的价值密切相关,另外外部威胁和攻击者的强弱也决定了安全的投入。蓝军的攻击目标往往是企业的核心业务和数据,通过扮演了一个外部攻击者的角色,可以正面反映出安全投入的必要,也证明了安全工作和防守方的价值。

强化业务同事安全意识

一次攻防演练往往能让各方更加直观的感受到攻击现场,强化业务同事、甚至防守方安全人员的安全意识。

5.2挑战

效率、收益

现代化高级网络攻击者在投放威胁载荷时明显表现出更多的耐心,与高频的暴力破解相比,更偏向于慢速、有针对的口令尝试。花更多的时间去了解攻击目标,寻找目标企业在安全链条中最薄弱的一环进行攻击。长期潜伏也是高级攻击者的一个风格偏向。然而内部蓝军和红蓝对抗最终还是要为企业服务,目标是为了保持企业的商业竞争力和利益。在综合考量ROI 的前提下,企业不会允许不计时间成本的攻击,所以在保证一定效率的同时,攻击场景会相对灵活。有可能外网社工花很长时间突破到内网,最终价值可能还不如一次群发的办公网钓鱼邮件演习。那进行外网渗透还是从内网渗透呢?笔者认为两者都是需要去做的,只是频次和形式上会有些差异。

攻击成本量化

如何将攻击成本量化是一个很大的挑战。从攻击成果上来看,只有成功和失败两种结果。而攻击的人力和时间成本则存在较大的主观因素和不稳定性。

来自业务的挑战

有时候有人会问:攻防演习暴露出来的问题非常严重,那是不是还有很多演习中没有暴露的未知风险呢?

乍一听竟无言以对。安全是动态的概念,所有承诺百分之百的固若金汤的言辞,被打脸只是时间和成本问题。既然未知风险是必然存在的,那上面这个问题其实就是并没有什么意义了。一次演习不能暴露所有问题,更多的意义在于暴露出风险点,在后续的复盘中举一反三推动一类问题的解决。比如,演习中一台服务器Redis未授权访问导致了主机失陷,最终达成攻击目标。那么后续要关注的可能是未授权访问这类问题的解决、网络访问控制策略的加强等等,而不单单是解决Redis这个漏洞。所以蓝军工作的完美开展与业务侧的配合肯定是分不开的,一定要联合业务侧推动,核心目标是为业务保驾护航。

5.3展望

多层次全范围的蓝军

在未来可预见的时间范围内,蓝军演习肯定会向APT方向发展,时间跨度更大,更加隐蔽。多层次的蓝军演习可能包含渗透测试(线上业务、网络设备、移动端)、社会工程(网络、电话、邮件、聊天)、物理入侵(逃避摄像头、绕过警报)等等。蓝军团队需要各个方向的专家,比如渗透测试专家、物理入侵专家、社会工程专家等等,从物理、网络、系统、应用、业务、数据等各个层面展开立体的对抗。演习内容更加复杂,更贴近实战。

自动化产品

面对大型互联网企业内部成千上百万的服务器资产和众多的业务类型,自动化渗透平台必然是趋势。将自动化信息搜集、漏洞发现、漏洞利用、防御规则绕过、木马驻留、持久化控制等渗透杀伤链各个环节实现自动化,形成自动化渗透能力。

这里和传统漏洞扫描器是有一定区别的,服务器数量众多从来不是蓝军的挑战。正是因为数量众多,就存在着更多的攻击面。蓝军自动化攻击平台的重点在于自动化与协作,而不是规模化。

快速发现攻击入侵路径是自动化平台需要解决的问题。不在于一键获取权限,而是一个蓝军团队协同作战的平台,信息共享和关联。渗透涉及到的信息错综复杂,比如外网IP、端口、服务、应用指纹、证书、域名、子域名、人员姓名、邮箱、内网IP 、软件信息等等,我们也一直在尝试这块的自动化工作。不断沉淀和积累,将能力沉淀到系统或者平台上。

蓝军能力对外输出

在如今万物互联的生态中,大家除了在业务环节实现相互连接外,底层基础的安全技术能力、数据和接口也必须相互开放和连接,共同打造公共基础安全平台和能力。相信各大企业的内部蓝军也会逐渐“走出去” ,共建网络安全生态体系。只有共享的安全能力渗透到产业链的每一个环节,才能确保更立体,更全面的安全,才能保障“互联网+”的健康发展。

在互联网生态高速发展的今天,个人信息和数据安全越来越受到重视,安全是互联网公司所有业务的生命线。反入侵更是基础安全领域的重中之重,各大互联网企业无时无刻不面临着全球黑客甚至是国家队的定向攻击,一旦出现重大事件,对商业品牌会造成无法挽救的损失。安全蓝军和红蓝对抗的形式会继续在旷日持久的安全战场上发挥重要作用。

*作者: bput2zhang,转载请注明来自 FreeBuf.COM

原文链接:https://www.freebuf.com/articles/others-articles/237823.html