另提供CVE-2017-2615漏洞成因分析文章:http://coao.co/2972.html

---------------------------------------------------------------------------------------------------

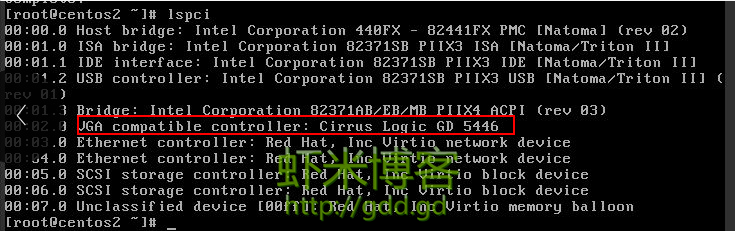

首先应该在linux下执行命: lspci,如果vga型号为cirrus会存在问题

vga型号为cirrus会存在问题

首先连接自己的linux服务器然后查看是否支持gcc编译环境。

gcc编译环境

如果输入gcc 提示:-bash: line 9: gcc : command not f...

![nmap小技巧[1] 探测大网络空间中的存活主机](https://www.0xby.com/wp-content/uploads/2020/05/ccbdd25e16801af40c117cfbd8aae5fa.png)