漏洞介绍:

该未授权访问漏洞是因为docker remote api可以执行docker命令,从官方文档可以看出,该接口是目的是取代docker 命令界面,通过url操作docker。

docker swarm是docker下的分布化应用的本地集群,在开放2375监听集群容器时,会调用这个api

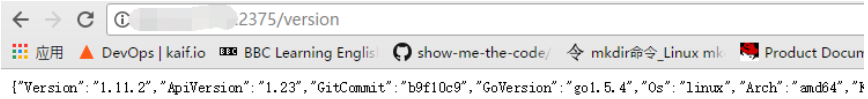

url输入ip:2375/version就会列出基本信息,和docker version命令效果一样。

同样,url为ip:2375/v1.23/containers/json会列出容器信息,和docker ps -a效...