一、目标

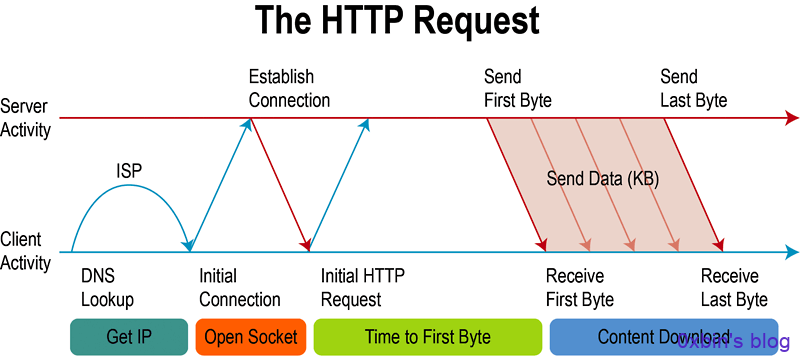

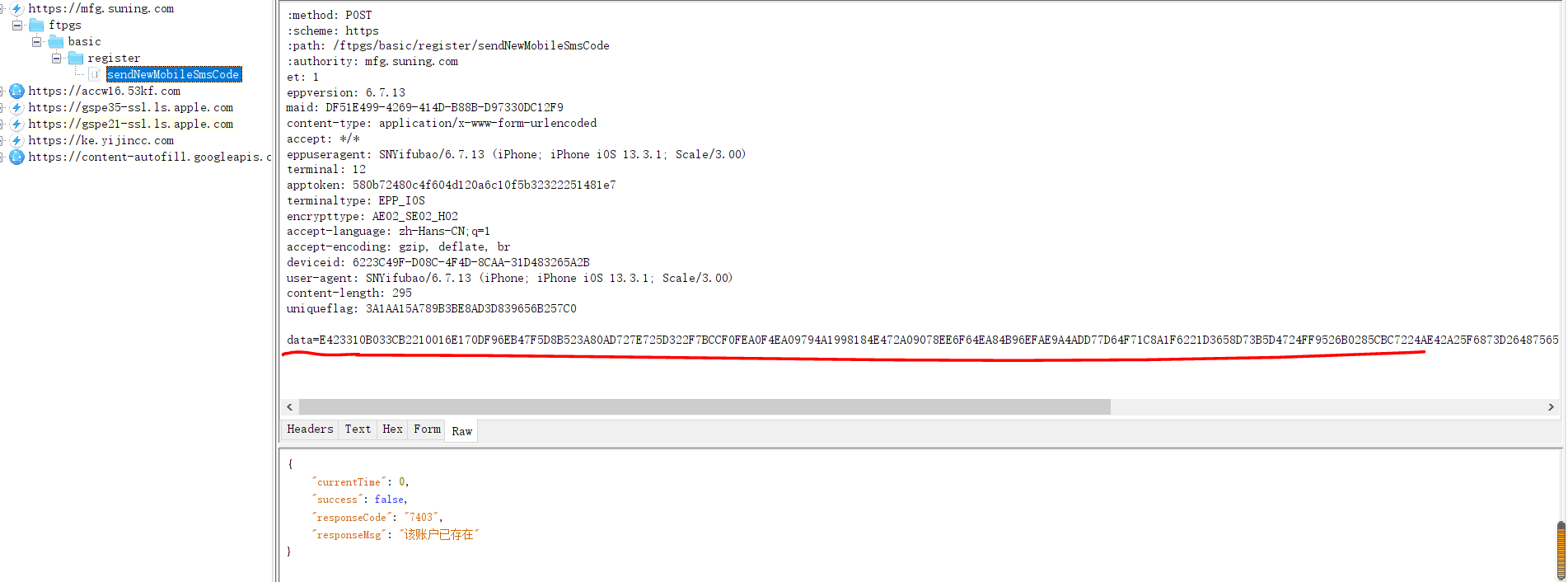

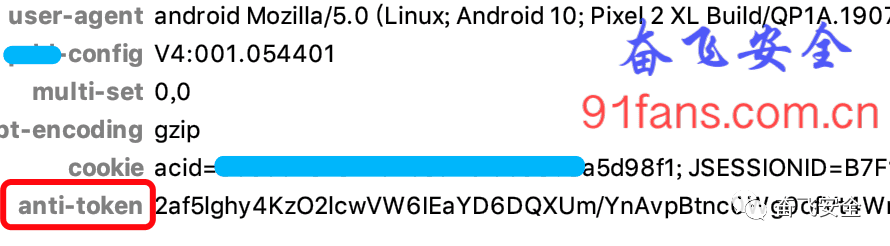

今天的目标是某电商App的签名 anti-token ,抓个包先:

1:main

Tip:

v 5.44.1

二、步骤

老规矩,上jadx

1:jadx

今天好幸运,只有两处,范围缩小了。双击进去看看。

1:at1a

这里把 a2 的值赋给了 anti-token,a2的来处是

String a2 = SecureService.m8583a().mo9433a(a, Long.valueOf(longValue));

进入到 mo9433a 去看看,发现是一个接口类。

public interface ISecureService

显然是没法直...

![[原创]安卓APP抓包之双向认证突破](http://www.0xby.com/wp-content/uploads/2021/02/52db1048e9190270dfd6df585fbd549f.jpg)