NAMP信息收集7个脚本利用与命令

nmao用于信息收集的7个常用脚本

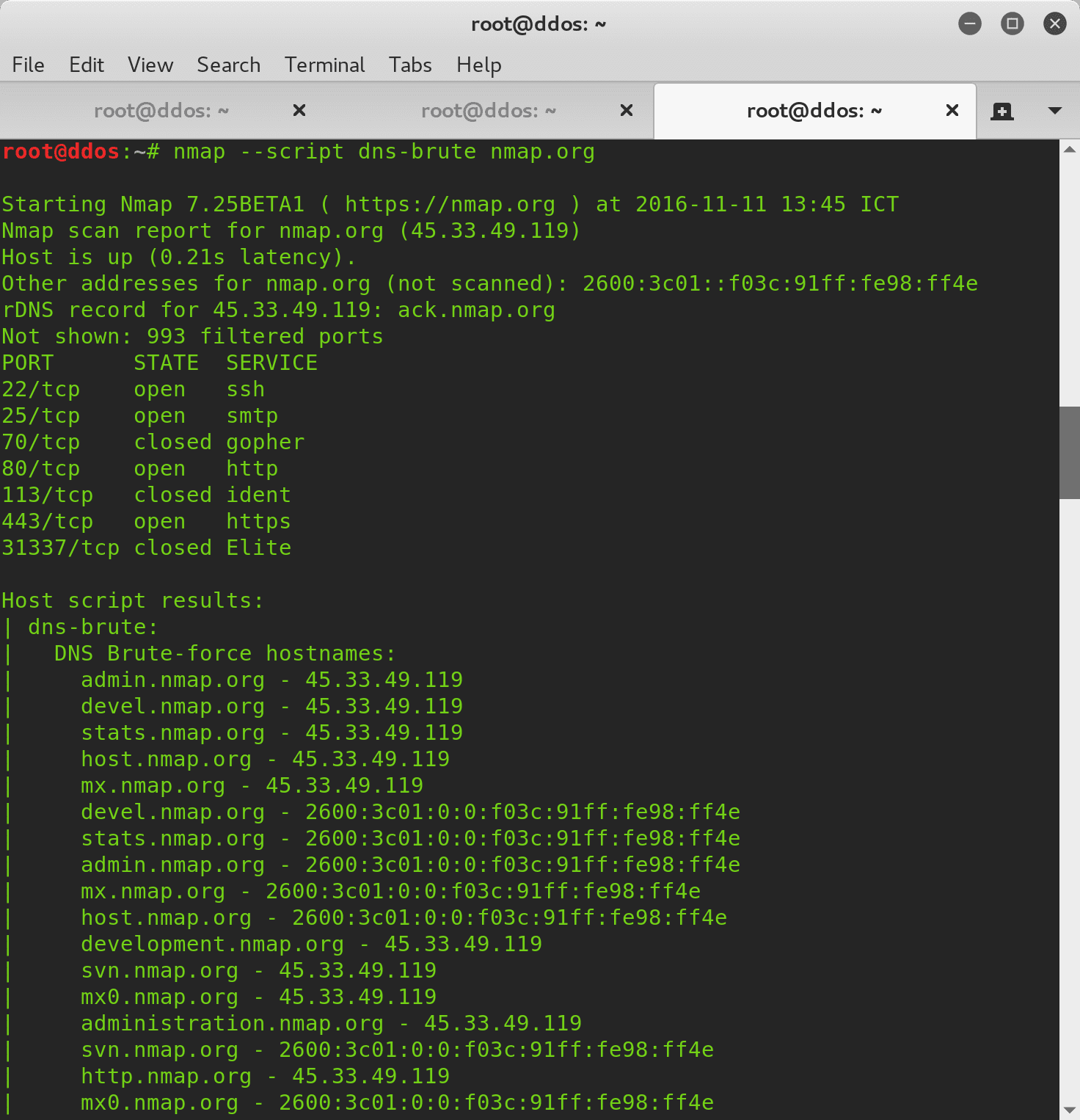

1、dns-brute.nse

尝试通过暴力猜测常见的子域来枚举DNS主机名。 使用dns-brute.srv参数,dns-brute也会尝试枚举常见的DNS SRV记录。

利用命令: namp --script dns-brute nmap.org

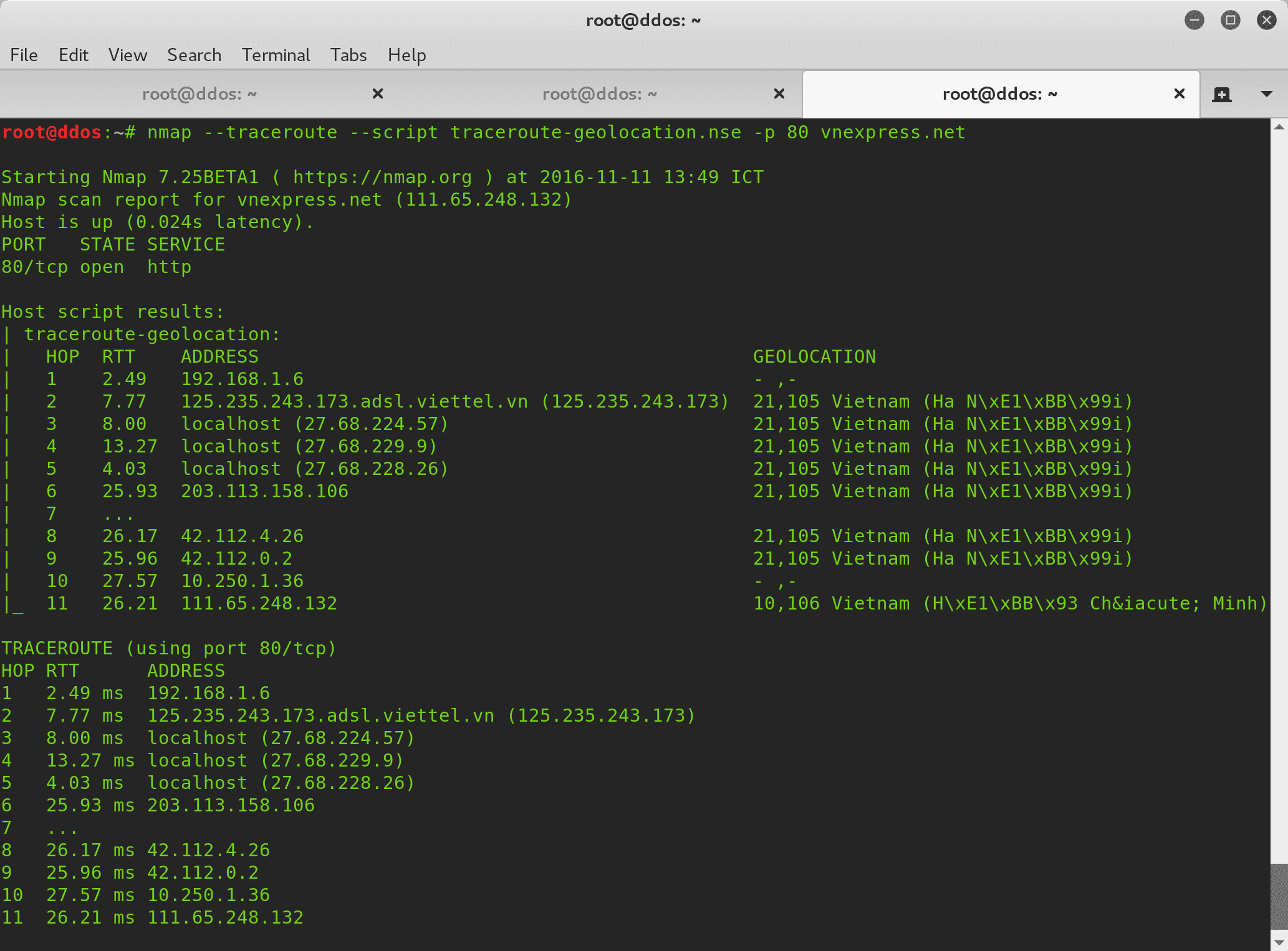

2、traceroute-geolocation.nse

列出traceroute中每一跳的地理位置,并可选择将结果保存到KML文件,可在Google地球和地图上绘制。

从而了解路由跳转节点

具体利用命令: nmap --traceroute --script traceroute-geolocation.nse -p 80 vnexpress.net

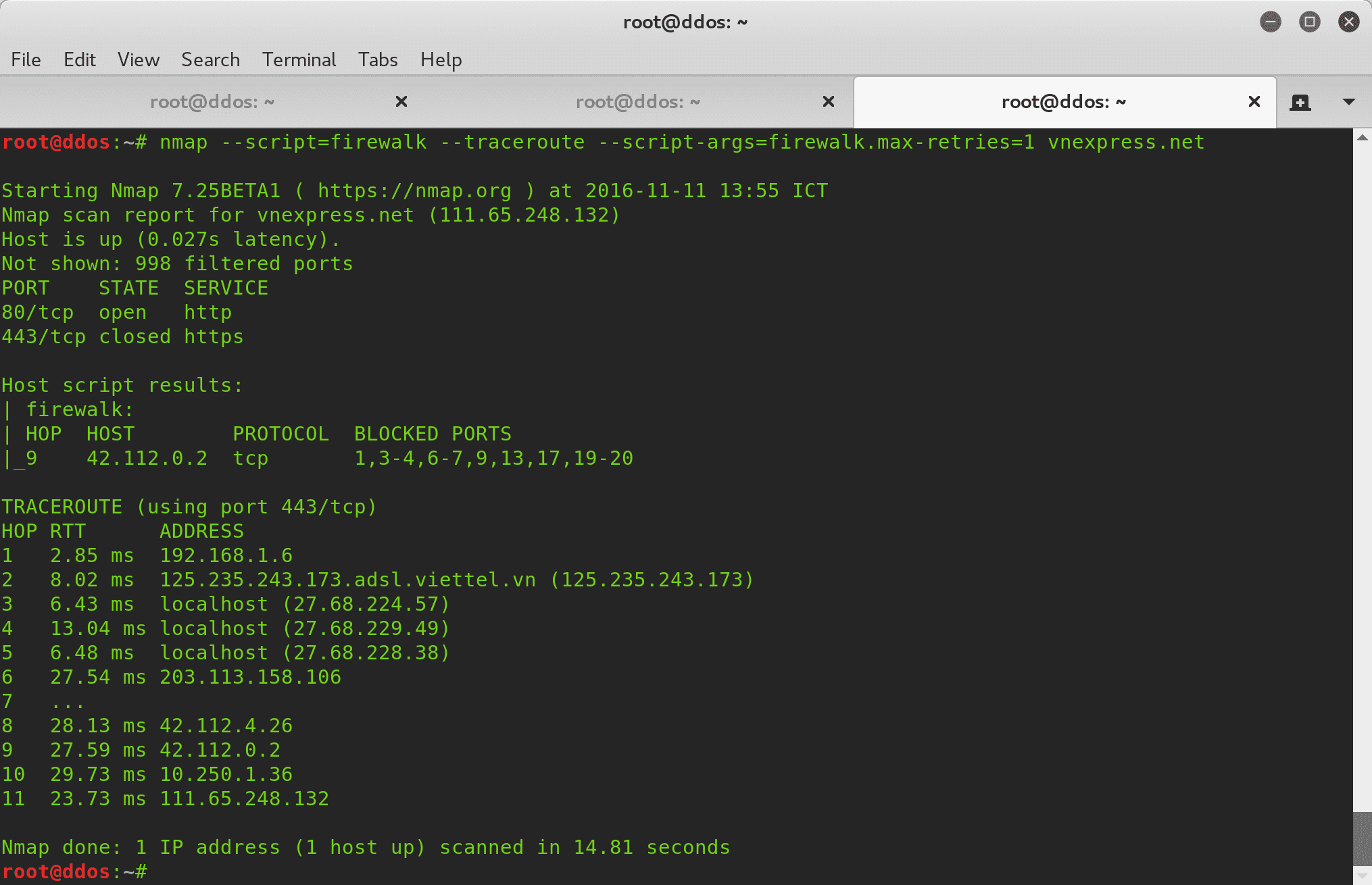

3、尝试利用IP TTL过期技术来发现防火墙规则。要确定网关上的规则,扫描程序会向网关后面的设备发送一个TTL值比网关高的探测包。如果探测包被网关转发,那我我们可以收到一个ICMP_TIME_EXCEEDED应答,如果直接连接到网关,那么最终链接到网关。否则探测包将超时。它以TTL等于到目标的距离开始。如果探测器超时,则TTL减少1。如果我们得到一个ICMP_TIME_EXCEEDED,那么扫描结束了这个探测。每个“无应答”过滤的TCP和UDP端口被探测。至于UDP扫描,如果大量的端口被靠近扫描器的网关阻塞,这个过程可能会非常缓慢。可以使用<code> firewalk。* </ code>可选参数来控制扫描参数。

命令: nmap --script=firewalk --traceroute --script-args=firewalk.max-retries=1 vnexpress.net

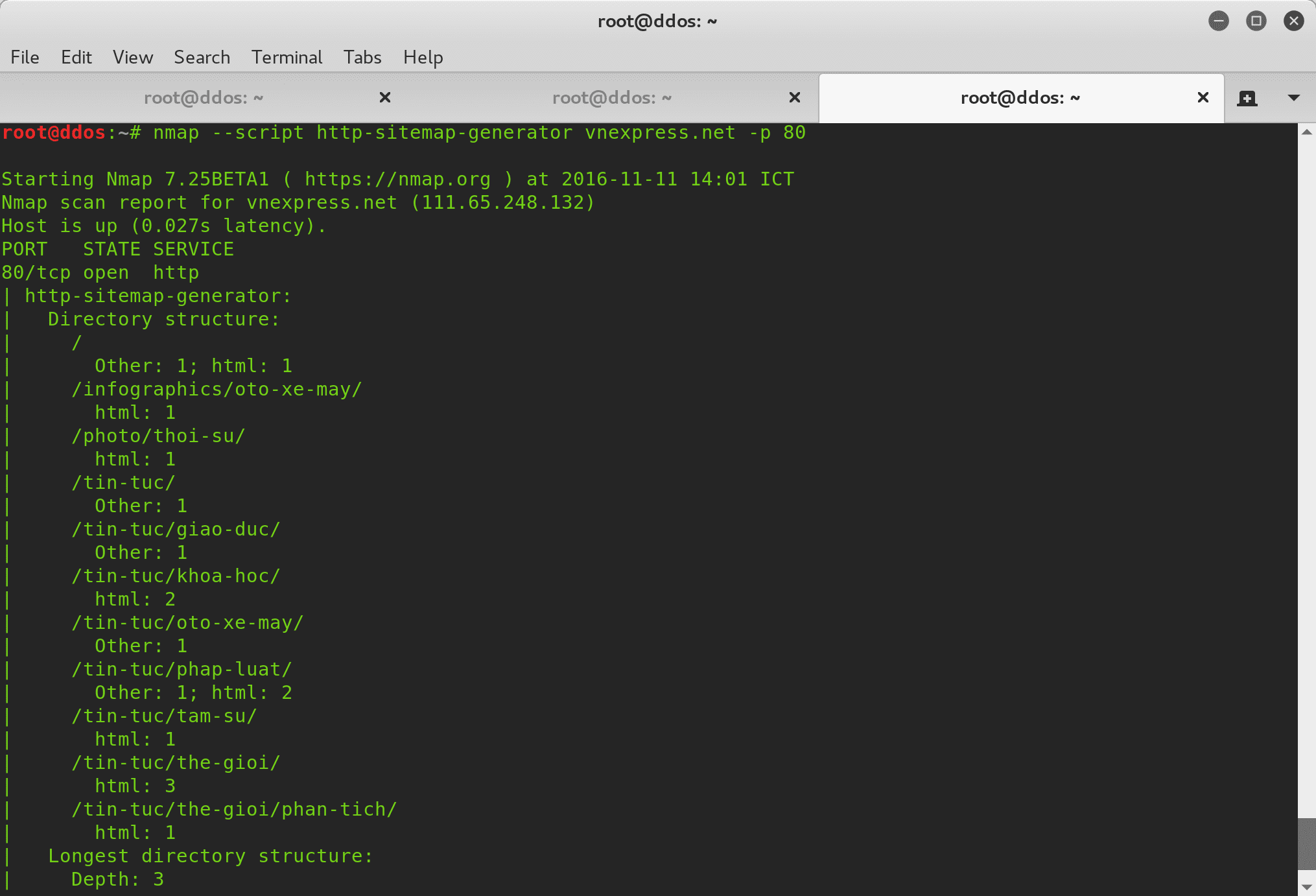

4、http-sitemap-generator.nse

抓去web服务器并显示目录结构以及每个文件夹中的文件的数量和类型。 请注意,被列为具有“其他”扩展名的文件是没有扩展名或者是根文档的文件。

命令: nmap --script http-sitemap-generator vnexpress.net -p 80

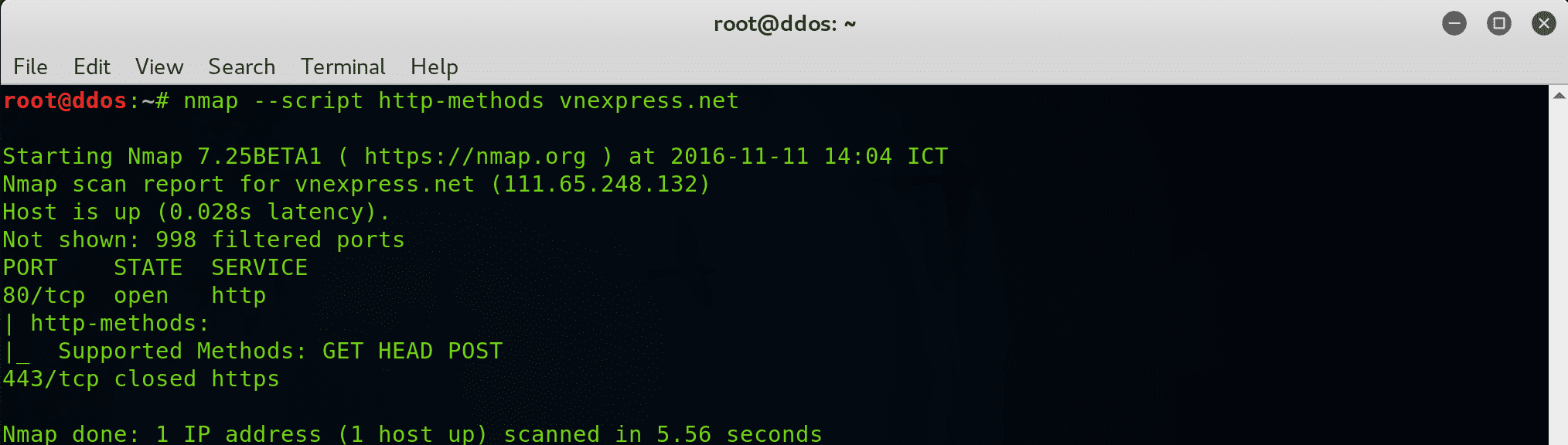

5、http-methods.nse

通过发送OPTIONS请求来查找HTTP服务器支持哪些选项。列出潜在的危险方法。它会单独测试OPTIONS头文件中没有提到的方法,看看它们是否被实现。除501/405之外的任何输出都表明该方法的范围不在400到600之间。如果响应低于该范围,则将其与随机生成的方法的响应进行比较。在此脚本中,“潜在风险”方法除GET,HEAD,POST和OPTIONS以外的任何东西。如果脚本报告潜在的危险方法,它们可能并不都是安全风险,但您应该检查以确保。本页列出了一些常见方法的危害:http://www.owasp.org/index.php/Testing_for_HTTP_Methods_and_XST_%28OWASP-CM-008%29支持的方法列表来自Allow和Public标题字段的内容。在详细模式下,打印所有方法的列表,然后列出可能有风险的方法列表。没有详细模式,只显示潜在风险的方法。

命令: nmap --script http-methods vnexpress.net

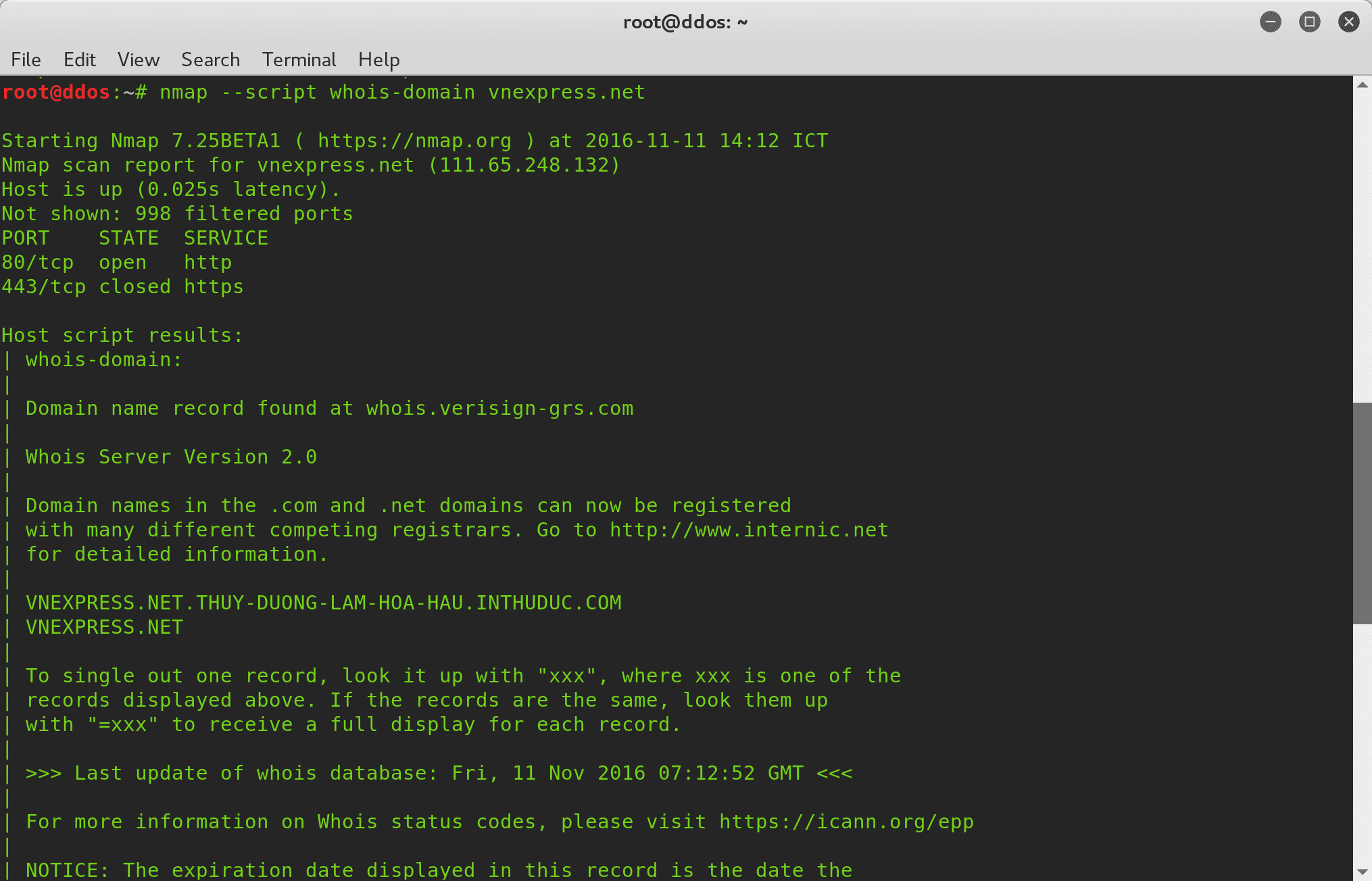

6、whois-domain.nse

该脚本首先查询whois.iana.org(这是whois服务器的根目录)。 使用一些模式,脚本可以确定响应是否代表对其他地方托管的记录的引用。 如果是这样的话,它将查询该推荐。 脚本不断重复,直到响应与任何模式都不匹配,这意味着没有其他引用并打印输出。

命令: nmap --script whois-domain vnexpress.net

7、shodan-api.nse

利用Shodan API查询指定目标,并生成与-sV nmap类似的输出。 Shodan API的key 可以在脚本参数中设置,或者直接在.nse文件中硬编码即可。可以通过https://developer.shodan.io注册一个免费的key。如果你希望这个脚本完全被动运行,请确保包含 -sn -Pn -n 标志

原文链接:https://securityonline.info/top-7-nmap-nse-scripts-for-reconnmap-scannmap-tutorialnmap-download/?utm_source=ReviveOldPost&utm_medium=social&utm_campaign=ReviveOldPost