CATALOG

1.前言

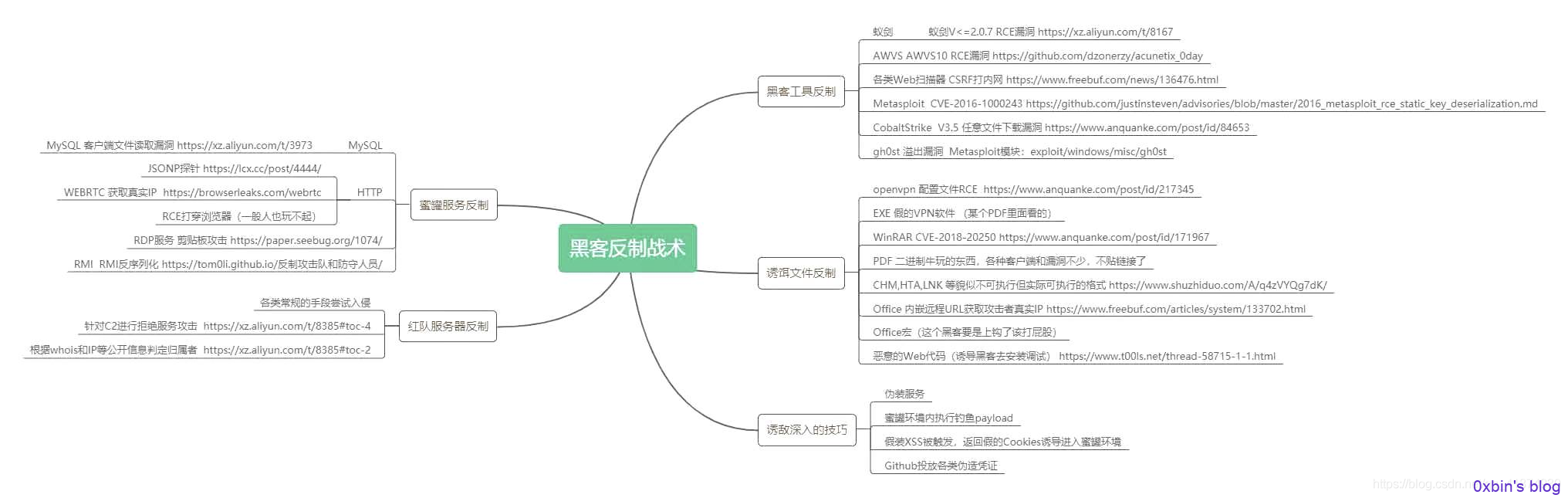

2.反制中常见技术点

1.蜜罐

1.1 放置高交互蜜罐

1.2 放置多个容易被发现的蜜罐

1.3 在蜜罐中使用JSONP探针

1.4 蜜罐挂马

2.信息干扰

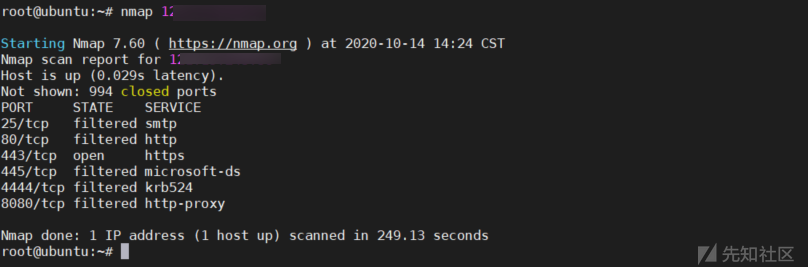

3.反击思路

3.1 反制钓鱼页面

3.2 反制钓鱼邮件

补充:放置邮件探针

3.3 反制攻击工具

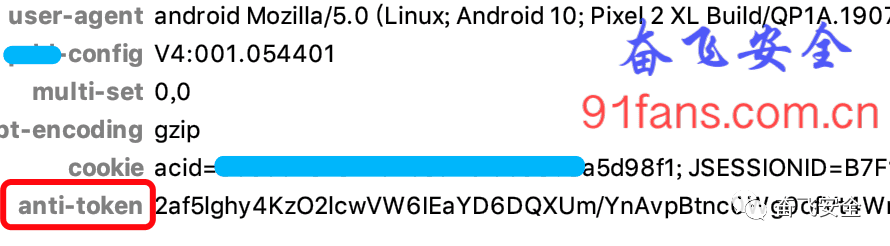

3.4 反制XSS盲打

3.5 利用winrar漏洞

3.6 利用openvpn客户端配置文件后门进行反制

3.7 反制coablt strike

1.反制钓鱼

2.爆破CS密码

3.假上线

3.8反制dnslog与httplog

溯...

![[原创]安卓APP抓包之双向认证突破](http://www.0xby.com/wp-content/uploads/2021/02/52db1048e9190270dfd6df585fbd549f.jpg)