一、远程执行命令方式及对应端口:

IPC$+AT 445

PSEXEC 445

WMI 135

Winrm 5985(HTTP)&5986(HTTPS)

二、9种远程执行cmd命令的方法:

1.WMI执行命令方式,无回显:

wmic /node:192.168.1.158 /user:pt007 /password:admin123 process call create "cmd.exe /c ipconfig>d:\result.txt"

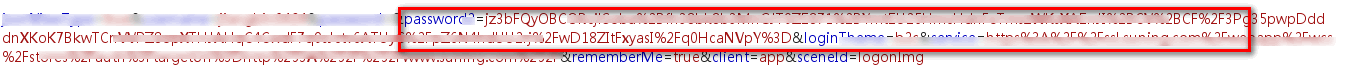

2.使用Hash直接登录Windows(HASH传递)

抓取windows hash值,得到administrator的hash:

598DDCE2660D...

![密码保护:[原创]小X书7.5版本shield加密杂谈](http://www.0xby.com/wp-content/uploads/2021/09/3534993307c598d50c8f4722c7f23ff2.png)