遇到一个盲注,记录一下

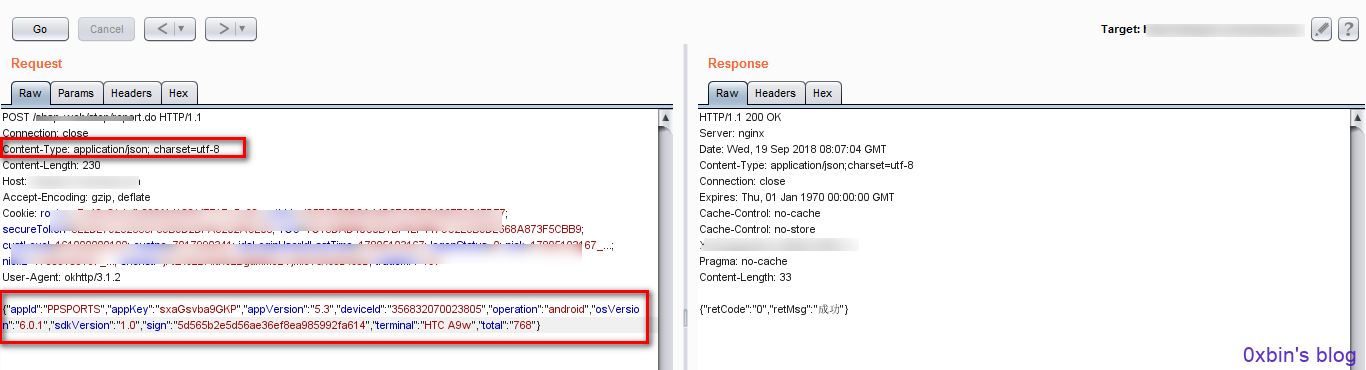

在基于时间的盲注的时候,一般使用的是if语句,如果符合条件就sleep,但是部分不能使用逗号的场景下,还可以使用case when #condition then ... else ... end语句来代替if语句,参考http://dev.mysql.com/doc/refman/5.7/en/control-flow-functions.html。

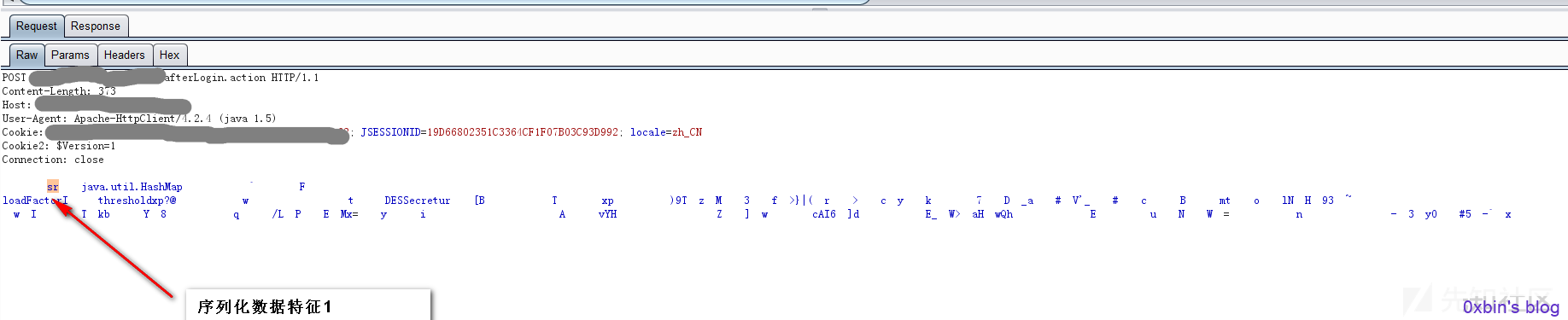

需要将数据切换multipart/form-data方式发送

# coding=utf-8

import time

import requests

from requests_toolbelt import M...